Методы и средства защиты информации: коммерческой тайны и персональных данных

Почти у любой компании есть закрытая информация: конфиденциальные данные, база клиентов и сотрудников. Эту информацию можно защищать по-разному, например, ограничить к ней доступ, шифровать сообщения и закрыть серверы с данными на замок.

Разберем разные способы и конкретные средства защиты информации, которые сейчас применяют чаще всего.

Как можно защищать корпоративную информацию

Есть два основных способа защиты информации:

Установить четкие правила и регламенты работы с информацией, назначить наказания за их нарушение. Такие меры защиты объясняют, что можно, а что нельзя делать с информацией, как и от кого ее нужно защищать, чем грозит несанкционированный доступ к данным.

Эти меры — первый рубеж обороны. Они остановят тех, кто не готов ради информации игнорировать правила, нарушать законы и нести наказание.

Закрыть информацию от несанкционированного доступа с помощью технических инструментов: аппаратуры или специального программного обеспечения. Это средства защиты конфиденциальной информации, направленные против:

- тех, кто пытается нарушить правила и законы;

- тех, кто может случайно удалить или повредить важную информацию, раскрыть секретные сведения, например, в силу неумения управлять доступом к информации. Проще запретить или ограничить нежелательные действия, чем следить за каждым шагом сотрудников, которые могут быть не в курсе всех тонкостей информационной безопасности.

Такие средства защищают саму информацию — не дают получить к ней доступ, прочитать данные, изменить их или повредить.

Разберем разные виды защиты информации подробнее.

Нетехнические способы защиты: правовые и организационные

Правовые методы защиты информации. Законы, связанные с информацией, которые государство устанавливает и обязывает соблюдать. Например, в России к таким правовым методам относится 152-ФЗ, устанавливающий правила работы с персональными данными, или статья 272 УК РФ, описывающая ответственность за неправомерный доступ к информации.

Правовые методы не защищают информацию сами по себе — закон не помешает злоумышленнику взломать сервер. Но он устанавливает наказание, которое злоумышленник за это понесет, а значит, убережет конфиденциальную информацию от тех, кто не хочет платить штраф или садиться в тюрьму.

Например, то, какую защиту нужно обеспечить персональным данным, зависит от уровня защищенности (УЗ), установленного законом. Его определяют с учетом того, какие данные вы храните и что может им угрожать. Всего уровней защищенности четыре: данные с УЗ-3 и УЗ-4 можно без проблем хранить в публичном облаке, аттестованном по 152-ФЗ, для УЗ-2 и УЗ-1 нужны особые условия, не все провайдеры могут их предоставить.

В публичном облаке VK можно хранить персональные данные в соответствии с УЗ-2, 3 и 4. Для хранения данных с УЗ-2 и УЗ-1 также есть возможность сертификации, как в формате частного облака, так и на изолированном выделенном гипервизоре в ЦОДе VK. При построении гибридной инфраструктуры для хранения персональных данных на платформе Mail.ru Cloud Solutions вы получаете облачную инфраструктуру, уже соответствующую всем требованиям законодательства. При этом частный контур нужно аттестовать, в этом могут помочь специалисты VK, что позволит быстрее пройти необходимые процедуры.

Организационные методы защиты информации. Это методы, которые предпринимает тот, кто хранит информацию. Обычно сюда относится работа с сотрудниками и внутренними регламентами компании:

- Подбор надежных и ответственных сотрудников.

- Составление и подписание договоров о неразглашении информации.

- Разграничение уровней доступа для сотрудников, чтобы определенная информация была доступна только узкому кругу лиц.

Организационные средства защиты информации — это почти то же самое, что правовые, только правила работы с информацией устанавливает не страна, а отдельная компания.

Но правовых и организационных мер недостаточно — информация все еще может быть повреждена из-за системных сбоев или похищена теми, кто игнорирует закон и правила компании. Поэтому существует четыре вида технических средств защиты информации: физические, аппаратные, программные и криптографические.

Техническая защита информации

Физические средства защиты информации

От шифрования, антивирусов, межсетевых экранов и другого защитного ПО не будет толку, если злоумышленник сможет просто прийти в серверную и похитить жесткие диски с данными. Поэтому информационные системы нужно в первую очередь защищать снаружи, с помощью простых физических средств защиты: дверей, решеток, сигнализаций, камер наблюдения и замков.

Такая техническая защита конфиденциальной информации не мешает получить доступ к информации через сеть. Они защищают носители информации на месте, предотвращая физические кражи и поломки.

Программные средства защиты информации

Когда мы говорим о защите данных, то в первую очередь вспоминаем пароли или антивирусы. Это как раз программные средства защиты информации — простое или комплексное программное обеспечение, которое устанавливают непосредственно на компьютеры и серверы.

К программным средствам защиты относят, например:

- Антивирусы, которые распознают, изолируют и удаляют вредоносные программы, способные украсть или повредить информацию.

- Средства разграничения доступа, системы аккаунтов и паролей, которые закрывают посторонним доступ к информации.

- Инструменты виртуализации, которые позволяют создавать «песочницы» для работы недоверенных приложений в виртуальных пространствах, не подвергая опасности основные серверы.

- Программные межсетевые экраны (или файерволы, брандмауэры), которые отслеживают трафик и уведомляют, если из сети на компьютер поступают подозрительные сигналы из неизвестных источников.

- DLP-системы, которые предотвращают утечку информации, например, помешают сотруднику скопировать секретную базу данных на флешку.

- SIEM-системы, которые фиксируют подозрительную активность, например, слишком частые запросы к базе данных.

Федор Музалевский, RTM Group

Аппаратные средства защиты информации

Аппаратные средства занимают промежуточное положение между физическими и программными:

- Как физические средства, это устройства, которые защищают информацию физическими методами, например, генерируют шумы, блокируют посторонние сигналы или контролируют доступ в сеть.

- Как и программные средства, аппаратные встроены в саму систему и способны защитить информацию.

К аппаратным средствам защиты относят, например:

- Аппаратные межсетевые экраны. Они установлены между сегментами сети, например там, где локальные сети подключены к интернету, и обеспечивают межсетевое экранирование. Соединения серверов с внешними сетями проходят через эти экраны и фильтруются — система не пропускает посторонние соединения, например от неизвестных источников.

- Генераторы шума. Эти устройства создают информационный шум, маскируют беспроводные каналы связи и шифруют данные.

- Аппаратные регистры паролей — физические устройства, которые хранят и передают пароли. Например, специальная флешка, которую нужно обязательно вставить в компьютер, чтобы получить доступ к информации. Даже если хакер подберет пароль, без этой флешки он ничего не сможет сделать.

- Аппаратные модули доверенной загрузки. Они не позволяют загрузить на компьютер, например, постороннюю операционную систему, из которой можно получить доступ к информации на жестком диске.

Часто программные средства умеют делать почти то же самое, что аппаратные. Но аппаратные обычно производительнее и надежнее — их сложнее взломать, у них меньше уязвимостей.

Поэтому для максимальной защиты программные средства важно дополнять аппаратными, выстраивая несколько уровней защиты информации, даже если кажется, что их функции дублируют друг друга. Также стоит использовать сертифицированные средства защиты информации — их надежность подтверждена контролирующими государственными органами.

Криптографические методы защиты информации

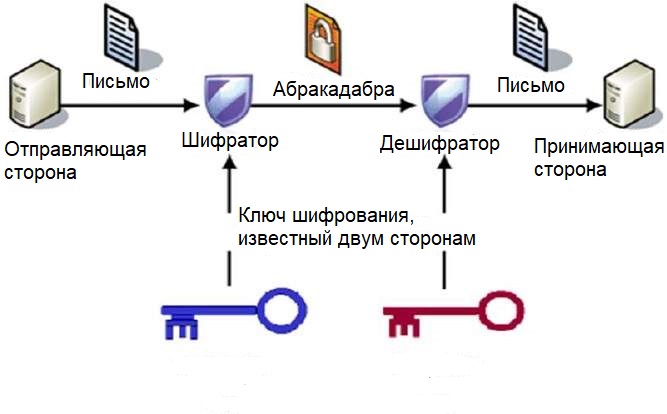

Криптографические методы выделяют в отдельную группу инженерно-технических средств защиты информации, хотя они обычно выступают как часть программной или аппаратной защиты, например хранилища ключей шифрования.

Криптографическая защита выполняет две функции:

- Шифрует данные. Даже если злоумышленник получит доступ к информации, он увидит только зашифрованное сообщение, для расшифровки которого нужен ключ.

- Подтверждает подлинность передаваемой информации и личность отправителя с помощью механизмов аутентификации. Если файл кто-то изменит или попытается подделать, это сразу станет понятно.

Михаил Коптенков, начальник отдела аудита и консалтинга Центра компетенций по ИБ компании «Техносерв»

Криптографические методы защиты еще называют математическими, потому что они работают на основе формул.

Упрощенно описать работу криптоалгоритма для защиты сообщения можно так:

- У отправителя есть определенный ключ, который он держит в секрете — последовательность битов (нулей и единиц). Такой ключ может обеспечивать не только шифрование данных, но и аутентификацию отправителя для того, кто получит сообщение.

- Отправитель превращает сообщение в последовательность битов и передает в криптографическое устройство (или приложение). Кроме сообщения, на вход дается секретный ключ.

- Криптографическое устройство берет сообщение и производит с ним определенные математические преобразования. На выходе этих преобразований получается две последовательности битов — зашифрованное сообщение и его уникальная электронная подпись, подтверждающая подлинность.

- Сообщение отправляется принимающей стороне вместе с подписью.

- Принимающая сторона знает ключ для расшифровки сообщения и проверки подписи. Проводятся преобразования, чтобы расшифровать сообщение и проверить подпись.

Если ключ неверный или данные были изменены, обратное преобразование не сработает — данные получатся бессмысленными, а подпись не совпадет.

Единственный способ взломать криптозащиту чтобы расшифровать сообщение или подделать подпись — узнать ключ. Есть два способа это сделать:

- Получить доступ к устройствам, на которых хранятся секретные ключи. От этого предохраняют другие средства защиты информации: физические, программные, аппаратные и организационные.

- Подобрать ключ — пытаться дешифровать сообщение, перебирая ключи по одному, пока не получится что-то осмысленное.

Чтобы защитить информацию, нужно держать в секрете только ключ. Секретность самого алгоритма не важна — формулы криптографических преобразований широко известны.

Чем длиннее ключ, тем сложнее его подобрать. Но шифровать сообщения слишком длинным ключом долго и энергозатратно — компьютеру может не хватить на это вычислительных мощностей. Поэтому в криптозащите важен баланс — нужно создать такую систему, чтобы ключ был не слишком длинным и не слишком коротким, оптимальным для шифрования сообщения.

Большинство криптоалгоритмов нельзя взломать, используя современные компьютеры. Поэтому если шифровать сообщения, можно не бояться их перехвата.

Что нужно знать о нетехнических и технических средствах защиты информации

- Не все средства защиты информации связаны с IT — существуют правовые и организационные методы. Правовые — это защита государства, то есть законы, которые запрещают воровать информацию. Организационные — защита компании, то есть внутренние правила, которые защищают информацию от доступа посторонних.

- Непосредственно серверы и информацию на них охраняют физические, программные, аппаратные и криптографические методы защиты. Это технические средства защиты информации.

- Физические методы — это железные двери, замки, камеры видеонаблюдения и сигнализации. Они защищают железо от воров и стихийных бедствий.

- Программные методы — это, например, защитное ПО вроде антивирусов, межсетевые экраны, реестры паролей. Они защищают информацию от вирусов и несанкционированного доступа.

- Аппаратные методы делают то же, что и программные, но установлены в виде отдельных устройств, а не приложений. Отдельные варианты защиты, например генераторы помех, можно встретить только в виде устройств.

- Криптографические методы — это устройства и программы для шифрования и аутентификации. Они позволяют с помощью секретных ключей шифровать информацию и подтверждать ее подлинность.

- Разные нетехнические и технические меры защиты информации следует применять в комплексе, так как они дополняют друг друга.